Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

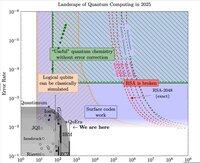

Có lẽ khảo sát tốt nhất về tiến bộ của điện toán lượng tử đã được cập nhật gần đây, lần này để tính đến bài báo mới nhất của @CraigGidney, trong đó dòng kết luận trong bài báo viết:

"Tôi thích an ninh không phụ thuộc vào việc tiến bộ chậm".

Thật mỉa mai khi đây là một niềm tin gây tranh cãi.

7 thg 8, 2025

Sam Jaques @sejaques đã cập nhật bức tranh tổng thể về lượng tử xuất sắc của mình. Bây giờ bạn có thể nhanh chóng di chuyển giữa các năm và xem sự tiến bộ. Điều này thực sự cho thấy sự cải tiến thuật toán của @CraigGidney năm nay quan trọng như thế nào: di chuyển các cột mốc mục tiêu màu đỏ gần hơn rất nhiều!

Full conclusion so I don't quote out of context:

In this paper, I reduced the expected number of qubits needed to break RSA2048 from 20 million to

1 million. I did this by combining and streamlining results from [CFS24], [Gid+25], and [GSJ24].

My hope is that this provides a sign post for the current state of the art in quantum factoring,

and informs how quickly quantum-safe cryptosystems should be deployed.

Without changing the physical assumptions made by this paper, I see no way reduce the qubit

count by another order of magnitude. I cannot plausibly claim that a 2048 bit RSA integer could

be factored with a hundred thousand noisy qubits. But there’s a saying in cryptography: “attacks

always get better” [Sch09]. Over the past decade, that has held true for quantum factoring. Looking

forward, I agree with the initial public draft of the NIST internal report on the transition to post-

quantum cryptography standards [Moo+24]: vulnerable systems should be deprecated after 2030

and disallowed after 2035. Not because I expect sufficiently large quantum computers to exist by

2030, but because I prefer security to not be contingent on progress being slow

@CraigGidney @lopp Tôi nghĩ bạn đã bày tỏ sự quan tâm đến mảnh đất này trước đây:

508

Hàng đầu

Thứ hạng

Yêu thích